HƯỚNG DẪN CONFIG

FIREWALL NOKIA IP380

Mục

lục

- Giới thiệu

- Mô h́nh lab cài đặt.

- Các cấu h́nh cơ bản trên Nokia bằng Voyager web

- Cấu h́nh địa chỉ ip cho các interface

- Cấu h́nh HostName

- Cấu h́nh DNS server cho Nokia

- Cấu h́nh default gateway

- Cài đặt sản phẩm checkpoint trên Nokia IP380

- Cấu h́nh firewall checkpoint

- Cấu h́nh firewall

- Hạn chế băng thông người dùng

- Cấu h́nh VPN server trên Nokia

- Cấu h́nh Log server và Report

- Giới thiệu

Firewall Nokia sử dụng hệ điều hành IPSO(hiện thời Nokia IP380 chạy trên phiên bản IPSO 3.8.1), là HDH được viết dựa trên nền tảng UNIX. Với phần mềm checkpoint được cài đặt trên nó, Nokia trở thành một thiết bị security mạnh với các chức năng chính của 1 firewall và VPN. Phần mềm Check Point gồm có nhiều module, mỗi module đảm nhiệm một chức năng :

+ Floodgate-1 : Quản lư băng thông người dùng

+ UserAuthority : quản lư Group và User chung cho tất cả các module của CheckPoint

+ VPN-1&Firewall-1 : Module quản lư VPN và Firewall, Management.

+ Reporting module : kết hợp với Log module để xuất ra các báo cáo thống kê dưới dạng đồ họa.

+ Real time Monitor: giúp người giám sát thời gian thực firewall : throughput traffic , CPU…

+ Policy server: module quản lư các policy cho các remote client.

Ngoài các moule trên c̣n nhiều module khác nữa, tùy thuộc vào từng ngữ cảnh cụ thể của các tổ chức mà mua licenses với các module khác nhau.

- Mô h́nh lab cài đặt

Software Checkpoint setup trên Nokia firewall theo 2 kiểu : Standalone và Distributed

Setup Standalone : Checkpoint software với tất cả các module theo licenses của nó tất cả được cài đặt trên nokia firewall bao gồm Management module

Setup Distributed: Checkpoint software với tất cả các module VPN-1&Firewall-1 với các module kèm theo cài đặt trên Nokia Firewall, không bao gồm Management module. Management module được cài đặt trên máy windows server 2003.

Bài này hướng dẫn cấu h́nh firewall theo mô h́nh Distributed.

- Cấu h́nh cơ bản

trên Nokia firewall bằng Voyager web

Nếu Nokia Firewall được cấu h́nh lần đầu tiên, khi start nokia lên , màn h́nh sẽ prompt các câu hỏi cho việc thiết đặt các cấu h́nh khởi tạo như: nhập password cho tài khoản admin, chọn lựa cách cấu h́nh firewall gồm 2 kiểu: web Voyager hoặc cấu h́nh theo ḍng lệnh lynx. Sau khi ta chọn cách cấu h́nh firewall bằng web Voyager, ta sẽ được prompt để cấu h́nh các interface và DHCP server.

Sau khi cấu h́nh khởi tạo hoàn tất, restart lại hệ thống và bắt đầu login vào Nokia firewall bằng 1 trong các địa chỉ đă được cấu h́nh ở trên., nhập username và password đă được set ở trên.

- Cấu h́nh địa

chỉ ip cho các interface

Sau khi login vào hệ thống, màn h́nh bên dưới hiển thị, chọn config

Chọn Interface Configuration để cấu h́nh các interface của nokia firewall

Tại màn h́nh Interface Configuration, ta chọn interface muốn cấu h́nh bằng cách nhấp lên đường link của nó. Các thông số cấu h́nh bao gồm : địa chỉ ip, half/full duplex, active/unactive, name.

Sau khi cấu h́nh xong, chọn apply > save. Chú ư, sau khi cấu h́nh xong, phải save lại, nếu không cấu h́nh sẽ mất sau khi ta reset lại firewall.

- Cấu h́nh Hostname

Sau bước cấu h́nh interface, ta nhấn nút up, để trở về trang trước trang đó, trong trường hợp này là trang config. Chọn link Host Address Assignment..

Trong bảng Static Host Entries, có ít nhất một mục là localhost được đang kư đến địa chỉ 127.0.0.1, không bao giờ xóa địa chỉ này. Thêm một name đến 1 trong các địa chỉ ip của 1 trong các interface(Interface External).Ngoài ra thêm danh sách các host mà nokia firewall thường xuyên phải giao tiếp. Apply > Save.

- Cấu h́nh DNS server cho Nokia

Firewall

Từ màn h́nh config chính, chọn link DNS

Nhập địa chỉ DNS server, Apply > Save.

- Cấu h́nh default gateway

Từ màn h́nh config chính, chọn static route

Tại đây, ta thêm một default route để kết nối Nokia firewall ra internet

Trên cột gateway, chọn on trên ḍng default, Type next hop

là

- Cài đặt sản

phẩm Checkpoint trên Nokia.

Các bước chuẩn bị trước khi cài đặt:

- Kiểm tra licenses cho sản phẩm: Có 2 loại license center và local. Tùy theo mô h́nh cài đặt mà ta chọn license thích hợp

i. Với License center: Địa chỉ ip được đăng kư đến license là địa chỉ ip của management server(không phải địa chỉ ip của Enforcement), do đó 1 license center có thể gắn trên 1 Enforcement của một nokia firewall hoặc tháo ra để gắn vào một nokia firewall khác(thay đổi địc chỉ ip).

ii. Với License Local: Địa chỉ ip của license gắn với địa chỉ ip của máy đáng chạy license đó. Nếu thay đổi địa chỉ ip, phải thay đổi license khác.

- Kiểm tra hostname đă được đang kư đến interface (Host Address Assignment ), và các hostname mà checkpoint nokia thường xuyên phải giao tiếp.

- Kiểm tra cấu h́nh DNS server cho Nokia Firewall.

- Lên kế hoạch cài đặt các module: chỉ cài đặt thành phần Enforcement module trong VPN-1&Firewall-1

Các module cần thiết cài đặt trên Nokia firewall và Management station:

Nokia : Firewall-1 & VPN -1, User Authority, Smartview moniror, Policy server, Smartview Reportor – Add on, Floodgate.

Windows 2003 station: Smartcenter + Log Server, SmartDaskboard, smartview Reportor Server, Floodgate – Add on. Sau khi cài đặt xong Management module và các module khác trên windows 2003, chương tŕnh bắt buộc ta thiết lập các tham số chung sau: định nghĩa tài khoản Admin để quản trị Management module, cấu h́nh license cho management, GUI client …

- Cấu h́nh Firewall checkpoint

- Cấu H́nh Firewall

Sau khi cài đặt các thành phần như đă được tŕnh bày ở trên, sau khi đă hoàn tất các thủ tục trên, yêu cầu reboot lại firewall Nokia.

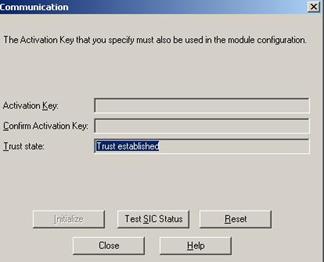

A1. Thiết lập password SIC (Secure Internal Communication): để các module có thể giao tiếp được với nhau (management module và enforcement module ), ta phải thiếp lâp password SIC. Cách thiếp lập như sau:

Vào

console Nokia: Nhập lệnh cpconfig

Chọn số 5 (Secure Internal Communication). Nhấn ENTER

Thông qua các bước hướng dẫn để thiết lập password SIC

Password SIC sẽ được nhập vào trong phần định nghĩa Checkpoint Gateway trong Management Station, để management server có thể giao tiếp được với Firewall, giao tiếp qua các port TCP 18190,18191, 18192

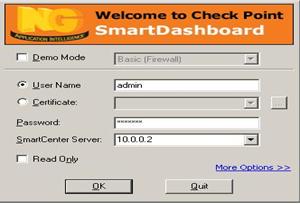

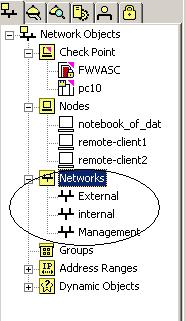

A2.Định nghĩa các thành phần mạng: khởi động SmartDaskboard, kết nối đến server Smartcenter. Nhập tài khoản admin để đi vào phần cấu h́nh hệ thống.

Nếu lần đầu login: sẽ xuất hiện bản sau

Các thành phần được định nghĩa là:

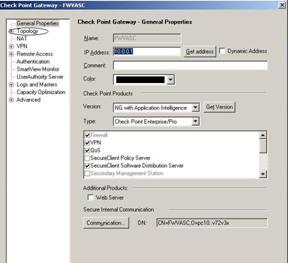

+ Checkpoint gateway: tại tab Network Object, nhấp phải chuột vào Checkpoint > new checkpoint > Gateway

Xuất hiện bảng Checkpoint Gateway. Nhập các thông tin mà bảng Checkpoint gateway cần cung cấp như : Name, IP của gateway, check vào các module mà được cài đặt trên checkpoint gateway, Click vào Communication để nhập Password SIC, sau khi nhập Password SIC, click initialize, để kết nối đến firewall nokia, nếu hiện ra bảng dưới đây th́ quá tŕnh kết nối thành công

Ngược lại, nếu có bất kỳ thông bào lỗi nào, hăy kiểm tra các kết nối mạng, hay có firewall giữa Management station và firewall module(communition SIC giao tiếp qua port 18191, 18192, 18190), sau khi kiểm tra, khởi tạo lại pasword SIC tại Nokia firewall và management station trở lại.

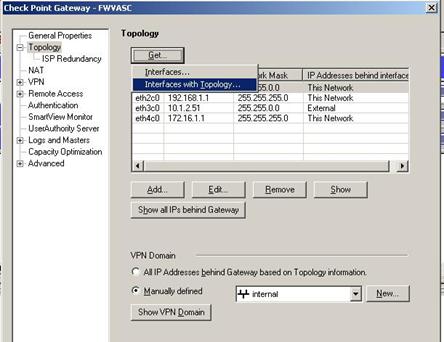

Trong bảng checkpoint gateway, chọn mục Topology nằm bên trái,

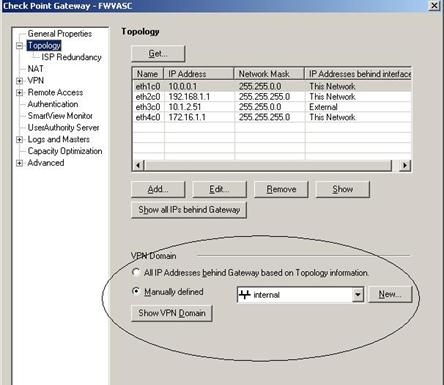

Click Get > Interface with Topology, để lấy thông tin cấu h́nh interface trên checkpoint gateway > click ACCEPT. Phần VPN Domain sẽ đươc giải thích trong phần cấu h́nh VPN.

Double Click vào interface mà kết nối ra internet, tại tab Topology, dịnh nghĩa interface này là interface kết nối ra internet – External (leads out to the internet)

+ Network Object : Nhấp phải chuột vào vào phần Network, Chọn new Network

Nhập tên của Network, Đia chỉ Network, subset của network..

+ Node Object : định nghĩa các host trong các mạng, công dụng của việc định nghĩa này là giúp cho ta kiểm soát được các host mà có ip cố định trong các mạng.

+

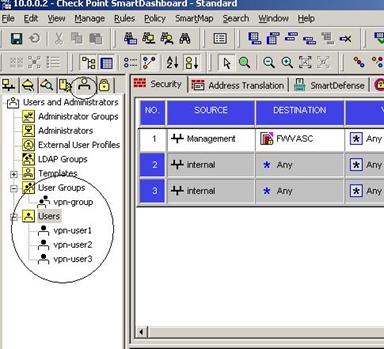

A3. Định nghĩa các rule: Firewall sẽ kiểm tra các gói tin đi qua theo các rule bắt đầu tù rule 1 cho đến rule cuối cùng. Các gói tin mà đúng với điều kiện đặt ra của một rule nào đó th́ sẽ th́ gói tin đó sẽ được cho qua hoặc drop, và log lại hoặc không log lại, khi gói tin đúng với điều kiện của một Rule th́ sẽ áp dụng ngay các action của rule đó và sẽ không đi xuống các rule kế tiếp.

Mặc định, rule cuối cùng là Deny on (Hidden ), có nghĩa là khi một gói tin đi qua firewall mà không bị kiểm tra bởi bất cứ rule nào th́ gói tin đó sẽ bị DROP

Vd: đặt một rule cho cho phép giao thông ftp từ internal network ra internet

Source | Destination | VPN | Service| Action | Track | Install On

Internal Any Any FTP Accept LOG Policy Tartet

- Hạn chế băng

thông người dùng

Để có thể tạo một chính sách về băng thông , đầu tiên ta phải setup băng thông của interface External (connect internet) bằng cách sau :

Tab Network object > double click Checkpoint gateway > trên trang Topology > dounle click interface external > chọn tab QOS > Thiết đặt Inbound Active rate và Outbound Active rate

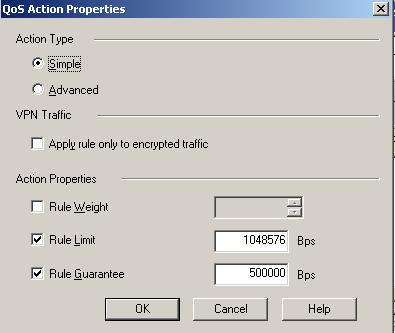

Module quản lư băng thông người dùng là Floodgate. Checkpoint management server quản lư các chính sách về băng thông trên tab qos

Để tab QOS xuất hiện. theo mô h́nh mà ta đang cài đặt(Distributed), ta phải cài đặt module Floodgate trên Firewall Nokia(cài đặt chung với VPN-1 Pro or VPN-1 Net) và cài đặt floodgate_Add on trên management server.

Vd thêm một rule hạn chế băng thông của giao thông FTP với băng thông bảo đảm (guarantee) : 500Kps, băng thông tối đa : 1Mps trên rule 1 thuộc h́nh trên.

Floodgate quản lư băng thông theo các tham số sau: Rule Guarantee, Rule Limit, Rule weight.

+ Chỉ định băng thông đến một rule là sự kết hợp của 2 tham số: Rule Guarantee và Rule weight. Băng thông thực dùng cho rule đó là băng thông chỉ định trong tham số Guarantee và thêm băng thông chia sẽ từ số băng thông sẳn dùng c̣n lại dựa theo tham số Weight.

Vi du, đường leaseline với băng thông 256K

Rule Name Source Destination Service Action

1 Rule A Any Any ftp Rule Guarantee -100KBps

Weight 10

2 Rule B Any Any http Weight 20

Rule 1 sẽ có băng thông bảo đảm là 100Kps + x

X= (256 – 100) * 10 / 30 = 52 kps

Rule 2 sẽ có băng thông là y

Y = (256-100) * 20 / 30 = 104kps

Công thức được tính như sau:

X or Y = Weight of this rule / Total Weight of All Rule * số băng thông c̣n lại của kết nối Wan.

Nếu Rule 1 sử dụng băng thông vượt quá băng thông chỉ định tối đa và rule 2 không sử dụng hết băng thông chỉ định tối đa (Guarantee + Weight) th́ số lượng băng thông dư ra này sẽ được phân phối vào rule 1. Điều này giúp ta quản lư băng thông được hiệu quả hơn trong trường hợp, tại các thời điểm khác nhau băng thông sử dụng cho các dịch vụ khác nhau th́ khác nhau, băng thông sẽ được phân phối đến các dịch vụ mà đang được sử dụng nhiều(vượt quá băng thông tối đa được chỉ định), ngăn ngừa t́nh trạng mạng bị chậm và tận dụng tối đa băng thông của kết nối.

Nếu chỉ 2 tham số Guarantee và Limit (Không có tham số Weight) được set cho một rule, nếu rule đó đă sử dụng hết băng thông tối đa, th́ các connection tiếp theo sẽ được đưa vào hàng đợi.

Nếu cả 3 tham số Guarantee , Limit, Weight, nếu băng thông sử dụng cho rule đó đă đạt đến Limit, các connection tiếp theo sẽ được phân phối dựa theo Weight theo công thức ví dụ ở trên.

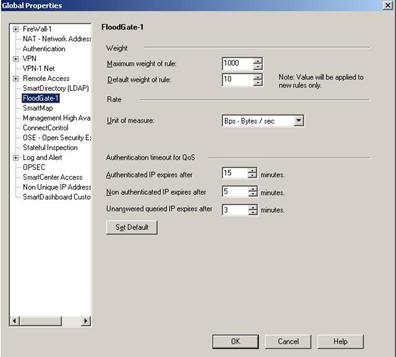

Các Rule được kiểm tra từ rule 1 rule 2 và đến các rule kế tiếp. Nếu 1 giao thông mà không đúng với bất kỳ rule nào th́ Deaufalt Rule sẽ sẽ được áp dụng cho giao thông đó. Default Rule là một rule đúng với bất kỳ giao thông nào và áp dụng băng thông chỉ định với một tham số Weight, ta có thể thay đổi tham số Weight : Policy > Global Properties > Floodgate-1 page.

Trong một rule có các Sub-rule. Trong một Sub-rule có các sub-rule khác. Băng thông chỉ định cho rule cha(Guarantee) luôn lớn hơn hoặc bằng sub-rule của nó. Nếu giao thông đúng với một rule mà rule đó có Sub-rule, th́ sẽ t́m kiếm trong số các sub-rule đó để apply băng thông trên giao thông đó, nếu không có các sub-rule nào đúng với giao thông đó th́ default rule sẽ được được apply.

Để thêm 1 sub-rule của 1 rule nào đó, nhấp phải chuột lên rule đó và chọn add sub-rule

c.

Cấu

H́nh VPN server

VPN có 2 kiểu để cấu h́nh : site to site và remote access, Trong giới hạn của bài này, ta chỉ cấu h́nh kiểu Remote Access.

C1. Tạo account user

Trên tab Users, nhấp phải chuột vào user groups, chọn new group, đặt tên là VPN-group.

Nhấp phải vào Users > new users > Default, user Properties hiện ra,

+ Tab General : nhập tên đăng nhập.

+ Tab groups : add group mà user account đó thuộc vào : vpn –group

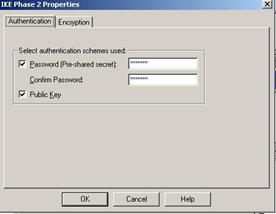

+ Tab Encryption : Click Edit, chọn như h́nh và nhập password cho account

Click OK.

C2. Định nghĩa

VPN Domain

VPN Domain chứa đựng tất cả các host được bảo vệ bởi gateway mà ta cho phép remote client có thể giao tiếp thành công.

Định nghĩa VPN Domain: tại tab Network Object, double click vào checkpoint gateway và định nghĩa VPN domain như h́nh dưới đây

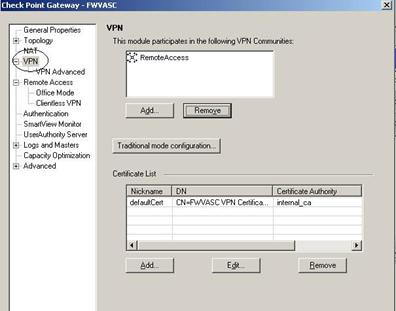

C3. Setup kiểu VPN: trên trang VPN , click Add > chọn kiểu Remore access > OK

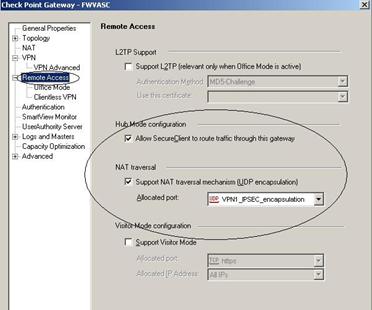

C4. Configure Hub mode: setup gateway trong Hub mode để gateway(VPN server) đóng vai tro như là một cái Hub, tất cả remote client route tất cả giao thông đều thông qua gateway này. Ngoài ra chọn Support Nat traselsal mechanism và chọn port mặc định trong trường hợp phía client có Nat.Ta cấu h́nh các yêu cầu trên theo h́nh dưới đây

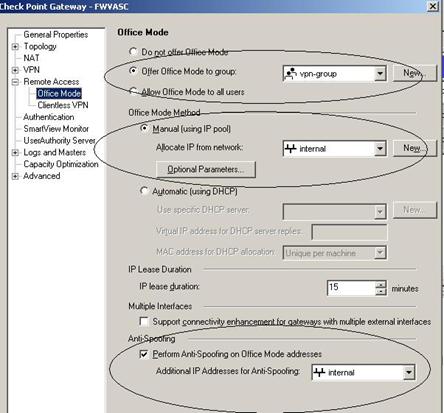

C4. Setup Office Mode và cấp Ip cho remote client

Office mode cho phép gateway đăng kư địa chỉ ip trong(ip bên trong gateway) đến remote client khi remote client connected và authiticate thành công, làm cho remote client sau khi kết nối thành công đến VPN server th́ remote client đó được xử lư giống như một client bên trong gateway. Ta cấu h́nh như h́nh bên dưới

Remote client có thể được cấp ip bằng DHCP hoặc tự setup ip tĩnh cho client mổi khi client connect thành công. Để có thể dễ dàng quản lư và dễ dàng cho người sử dụng, ta cấu h́nh cấp ip tĩnh cố định cho từng user khi user đó connect vào VPN server thành công. Cách cấu h́nh như sau: Sửa file ipassignment theo định dạng của file nằm trong thư mục “/opt/CPfw1-R55/conf/” trên firewall nokia với định dạng như sau:

Gateway Type Ip address User name

Fwvasc addr 192.168.1.10 VPN-user1

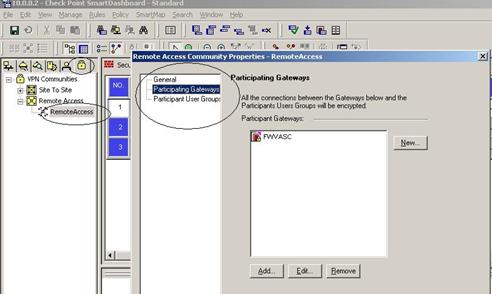

C5. Setup Remote Access

Community

Trên tab VPN Communities, chọn double click Remote acceess community, tại participating Gateway > Add Gateway mà đónng vai tṛ là VPN server, tại participating user groups > Add group mà cho phép connect đến VPN user.

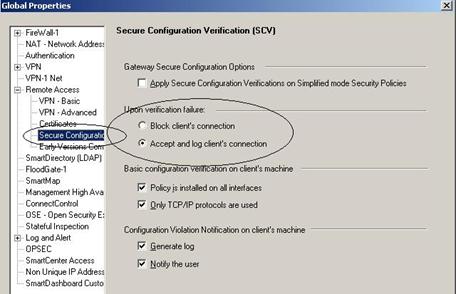

C6. Cấu h́nh SCV (Secure

Configuration Verification)

SCV cho phép server kiểm tra cấu h́nh phía client(chính sách bảo mật), để đơn giản hóa quá tŕnh cài đặt, ta cho phép phía client có thể kết nối đến server VPN bất chấp có bảo mật hay không và log lại lại các kết nối đó để theo dơi. Cấu h́nh theo bước sau: Policy > Global Properties > remote Access Page > Secure Configuration Verification(SCV) , chọn như h́nh bên dưới.

d.

Cấu

h́nh Log server và Report

Mặc định khi ta chọn cài đặt smartcenter th́ log server đă được cài đặt theo gói này và ta có thể theo dơi log real time theo chương tŕnh smartview Tracker.

Report server cho phép ta thống kê log theo từng ngày, từng giờ, trên từng dịch vụ…

Ta cài đặt report server trên cùng management server.

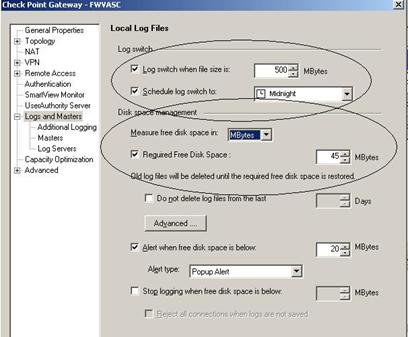

Cấu h́nh log server để để đẩy file log xuống database để report server thống kê.

Ta cấu h́nh như h́nh dưới đây

Với cấu h́nh được setup ở trên, nếu file log có dung lượng vượt quá 500M th́ file log sẽ được chuyển xuống database hoặc file log sẽ được đẩy xuống database vào mỗi tối (Midnight). Nếu đĩa đầy nó sẽ tự động xóa các file log cũ.

Để Thông tin URL xuất hiện trong Smartview Tracker, ta cấu h́nh như sau:

Tại server log: + Stop server log (CPstop)

+ Chuyển đến thư mục c:\\program file\checkpoint\SmartviewReportor\Log_consolidator_engine\bin, thực thi câu lệnh log_consolidator –K true

+ Start server (CPstart).