HƯỚNG DẪN CẤU

H̀NH VPN SERVER

TRÊN WINDOWS SERVER 2003

MỤC LỤC

- Cài đặt windows server 2003 và update các service pack

- Cấu h́nh VPN server

- Cấu h́nh Nat

- Cấu h́nh Filter

Do nhu cầu bảo mật khi truy cập vào các server của công ty từ các mạng public không đáng tin cậy của các thành viên trong công ty. Một kênh kết nối mă hóa dữ liểu cần được thiết lập trên các mạng public không đáng tin cậy cần được xây dựng, giúp cho dữ liệu mà các thành viên truyền đi trên mạng khi truy cập vào các server của công ty được mă hóa. V́ thế, yêu cầu đặt ra là cấu h́nh một VPN server + NAT và thông qua VPN server này các remote client có thể truy cập các tài nguyên công ty trên mạng public được an toàn.

1.

Cài

đặt windows server 2003 và update sevice pack

2.

Cấu

h́nh VPN

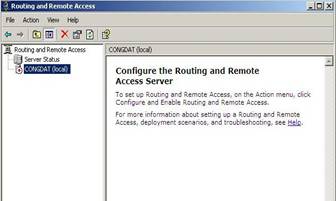

Vào Control Panel > Aministrator tools > Routing and Remote Access, cửa sổ Routing and Remote Access hiện ra.

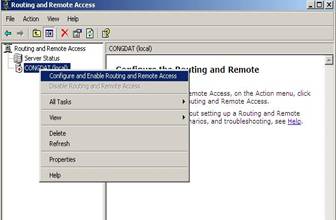

Nhấp phải trên CONGDAT (local) chọn Configure And Enable Routing And Remote Access.

Sau khi màn h́nh Welcome to the routing and remote access server setup winzard hiện ra, ta nhấnNext.

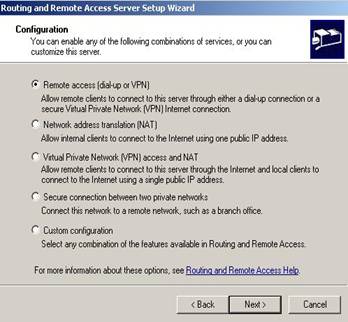

Chọn mục Remote access (dial-up or vpn). Tiếp tục Nhấn Next

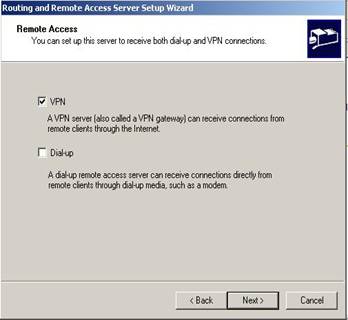

Tại đây ta config server VPN nên ta chọn mục VPN như h́nh trên, tiếp tục nhấn Next

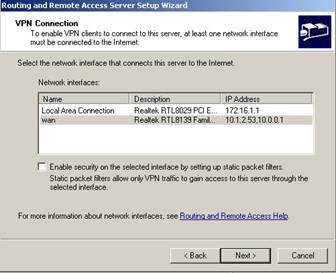

Tại cửa sổ tiếp theo này, wizard đưa ra các lựa chọn cho ta chọn card mạng nào là card mạng external (card mạng đó đi được internet). Và cũng tại cửa sổ này, ta có thể enable hoặc disable security trên interface external (Enable security on the select interface by setting up static packet filters), nếu ta check mục này, th́ tất cả client không the kết nối được vào vpn server v́ mặc định, firewall sẽ chặn tấ cả các kết nối của client vào vpn sever. V́ thế tại mục tùy chọn này ,ta có thể uncheck (ta có thể cấu h́nh mục này sau khi đă cấu h́nh VPN hoàn tất ), để dể dàng debug lỗi. Tiếp tục nhấn nút Next.

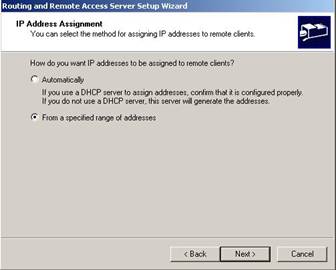

Tại đây, ta có thể cấu h́nh để server VPN cấp ip mạng Internal cho client khi client kết nối vpn vào thành công, có 2 tùy chọn ở đây

Automatically : Nếu mạng internal có sẳn một DHCP, th́ ta chọn tùy chọn này để DHCP đó cấp luôn ip cho các client khi client kết nối VPN vào. Nếu chọn tùy chọn này, bạn phải khai báo DHCP server trong mục DHCP relay agent sau khi đă cấu h́nh vpn hoàn tất.

From a specified range of addresses : chọn tùy chọn này giúp ta chỉ định một dăy ip sẽ được cấp cho client khi client kết nối vào vpn server.

Trong cả 2 trường hợp, các ip cấp cho client khi client kết nối vpn vào là dăy ip internal của vpn server.

Tại đây ta chọn From a specified range of addresses. Nhấp Next để đến cửa sổ kế tiếp.

Ở cửa sổ kế tiếp, ta khai báo dăy ip internal sẽ cấp cho client khi client kết nối vào vpn. Nhấn next để đến cửa sổ kế tiếp.

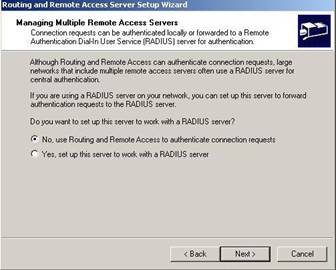

Nếu trong mạng

hiện thời có sẳn một RADIUS server dùng để

xác thực remote client, ta có thể chọn Yes, ngược lại chọn NO, v́ Routing And Remote Access có thể tự xác thực

các remote client khi client kế nối vào VPN server. ở đây ta chọn No, use Routing and Remote Access to authenticate connection requests

Nhấn next để đến cửa sổ kế tiếp.

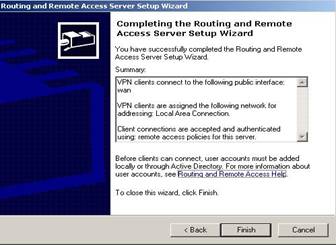

Nhấn Finish để hoàn tất.

3.

Cấp

Account VPN client

Trên Desktop, nhấp phải chuột lên My Computer, chọn manage, trong mục Local user and group > user, chọn menu Action > new user

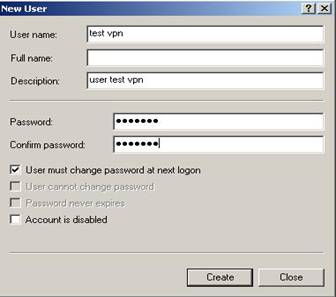

Chọn như h́nh vẽ, client khi connect vao vpn server sẽ phải đổi lại password của acount đó và client sẽ tự quản lư password account của ḿnh.

Trên panel bên phải, nhấp phải vào user testvpn mà ta mới vừa tạo, chọn Properties.

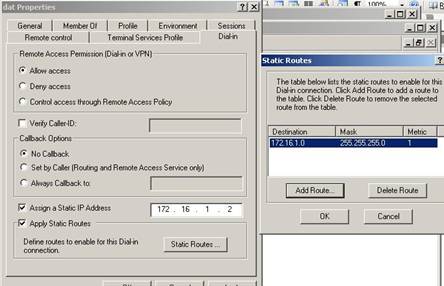

Trong hộp thọai Properties.

Trong phần Remote access permission (Dial-in or VPN) : chọn Allow Access

Trong phần Assign a static ip address : Chon check box này và nhập địa chỉ ip sẽ được cấp cho client (ip internal)

Trong phần Apply Static Routes : chọn check box này và nhấp vào Button Static routes. Cửa sổ Static routes hiện ra, nhập địa mạng và subnet mạng của network internal.

Luu ư : phải chọn check box static routes và nhập địa chỉ mạng, th́ khi đó, các client kến nối vào VPN server mới được cấp địa chỉ ip mà đă set ở trên.

4.

Cấu

h́nh Nat

Để client có thể đi internet thông qua kết nối vpn vừa setup ở trên, ta cần phải setup Nat trên VPN server, khi client kết nối vào VPN server thành công, các remote client trên cơ bản trở thành một thành viên của mạng Local Area Network, v́ thế khi các client đi internet, cần qua một con Nat tên VPN server.

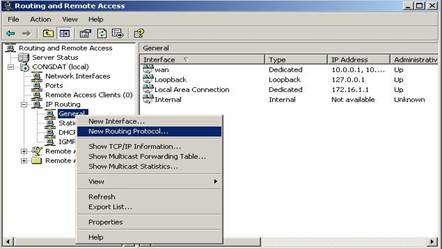

Trong mục IP Routing, nhấp phải chuột lên General chọn New Routing Protocol

Trong cửa sổ New Routing Protocol, chọn Nat/Basic Firewall, chọn Ok.

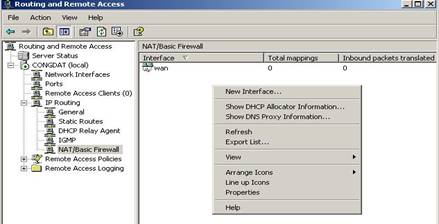

Trên Panel bên

trái, trong mục IP routing.

Chọn Nat/Basic Firewall, trên

panel bên phải, nhấp phải chuột trên vùng trống chọn

New Interface

Trong cửa sổ New interface, lần lượt chọn tất cả các interface. Đầu tiên chọn interface Wan và nhấn Ok, sau đó chọn như h́nh bên dưới

Ta chọn như trên v́ interface này là interface wan kết nối với internet, nên Nat sẽ chạy trên interface này.

Tương tự cho các interfacec̣n lại:Internal và Local area network nhưng để các tùy chọn mặc định và nhấn ok.

4.Cấu h́nh

Filter

Cấu h́nh firewall là một trong những yêu cầu trong việc cấu h́nh VPN server.

Ở đây, ta chỉ cấu h́nh ở mức căn bản(Basic Firewall) mà Windows service 2003 cho phép trên Nat.

Yêu cầu của việc cấu h́nh Firewall.

Trên interface External

Chặn tất cả các port, chỉ cho phép các port sau đi thông qua:

+ Port: 1723, port của VPN

+ Protocol 47: Protocol GRE dùng để xác thực remote client

+ Port 3389: port remote desktop, chỉ cho phép các ip đáng tin cậy sử dụng port này

+ ICMP: chỉ cho phép các ip đáng tin cậy mới có thể ping tới VPN server

Cấu h́nh

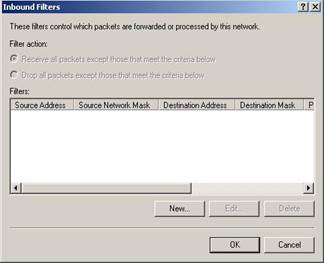

Trên Panel bên trái, chọn mở rộng IP Routing, chọn mục Nat/Basic Firewall, trên Panel bên phải, nhấp phải chuột trên interface Wan, chọn Properties, cửa sổ Properties hiện ra, nhấp Button Inbound Filters

Nhấn Button New để lần lượt setup các rule mà cho phép các gói tin nào được đi thông qua interface wan, sau khi đă setup hoàn tất, chọn radio button Drop all packets except those that meet the criteria below.